目次

Azureネットワークサービスの利用シナリオ

大きく以下の3パターンがあります。

- オンプレミス to Azure(Azureと繋ぐ = Azureとオンプレミスの接続)

- Azure to Azure(Azureで繋ぐ = Azureの仮想ネットワーク同士の接続)

- Azure to インターネット(Azureへ繋ぐ = インターネットとAzureの接続)

Azureネットワークのベストプラクティス

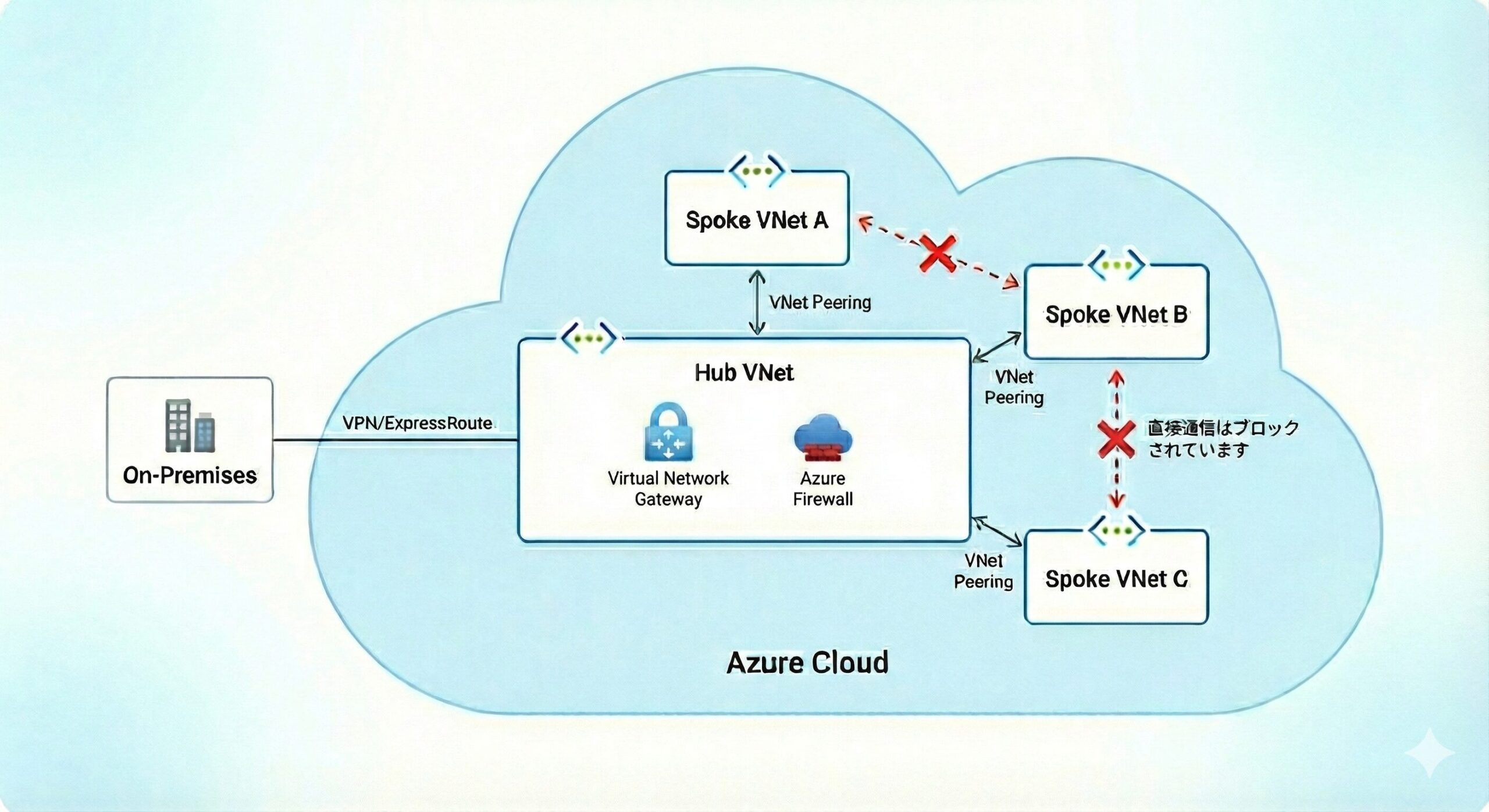

ハブ&スポーク構成

- ハブVNetにはオンプレミスとの接続に必要となる仮想ネットワークGatewayやAzure Firewallなどを配置し、スポークVNetには各個別システムを配置することで、ハブVNetの共有コンポーネントによるガバナンス(ネットワーク制御の一元化等)とコスト削減(各VNet毎に用意しなくてよい)が可能

- VNetが非推移的(2ホップ不可)という特性を利用し、既定ではスポークVNet間の通信ができないため、セキュリティ的脅威にも対応しやすいというメリットがあります

オンプレミス to Azure

Microsoftが推奨している利用方法は以下となります。 ※必ず守らなければいけない利用方法ではございません

- 開発/検証用途:VPN接続

- 本番用途:ExpressRoute接続

VPN接続(インターネット経由)とExpressRoute接続(閉域網)を併用することも可能であり、メイン回線をExpressRoute、バックアップ回線をVPNといった構成を採用する企業もあります。

またグローバルネットワークを必要とする場合、VPNやExpressRouteと合わせてVirtual WANの導入を検討することもあります。

日本国外との通信をVirtual WANが担うことで、拠点間の折り返し通信やAzureのVNetにおいて変更があった場合などでも自動的にルーティングをすることができます。

VPN

特徴

- 高可用性

- 可用性ゾーンに対応したSKUを選択することができる

- VPN Gatewayをデプロイすると、内部的には2つのインスタンスが作成される。このインスタンスの障害ドメインは、SKUによって制御できる

- 複数のVPN接続を確立する

- アクティブ/アクティブモードにするなど

- 暗号化が必要で帯域幅の制限を許容できるシナリオ向けの選択肢となります

導入の流れ

VPN導入の流れは、以下のようになります。

VPN導入の流れ

- 情報収集

- VPN接続に必要となるAzureリソースの構築

- VPNデバイスの設定

- VPN接続の確認(任意)

詳細は以降に記します。

- 情報収集

VPN導入にあたり、まずはAzureとオンプレミス側両面で情報を収集する必要がございます。情報収集例は以下の通りとなります。

- ルーティング方法

- ルートベース(動的)

- ポリシーベース(静的)

- VPN GatewayのSKU

- オンプレミス側のネットワーク構成の確認

- Azure側のネットワーク構成の検討

- VPN接続に必要となるAzureリソースの構築

情報収集が完了したら、次はAzureリソースの構築を行います。

- 仮想ネットワーク(VNet)およびゲートウェイサブネット

- VPN Gateway(パブリックIPアドレス含む)

- ローカルネットワークゲートウェイ

- オンプレミスのVPNデバイスをAzure上で認識させるために必要なリソースとなります。VPNデバイスに設定されているパブリックIPアドレスとオンプレミスのアドレス空間をローカルネットワークゲートウェイとして指定します。

- 接続

1つのVNet内にデプロイできるVPN Gatewayは1つだけです。

- VPNデバイスの設定

Azure側の準備ができたら、次はオンプレミス側のVPNデバイスの設定をします。またVPNデバイスの設定を行う場合、各デバイスの種類(Cisco、FortiGateなど)に合わせた設定のサンプルをダウンロードすることができます。(共有キーやVPN GatewayのパブリックIPアドレスが自動的に入力されているため、そのまま設定することができます)

- VPN接続の確認(任意)

ここまでできたらオンプレミス側とAzure側のVPN接続準備が整いました。動作確認を行いましょう。

ExpressRoute

特徴

- L3接続:ルーティングやルーターの管理等を含めて接続プロバイダーへ任せることができ、導入・運用負荷が少なくなる

- L2接続:ルーティングやルーターの管理などを自分たちで行う必要があるが、より柔軟なネットワーク構成が可能になる

ExpressRouteのピアリングの種類には、Private PeeringとMicrosoft Peeringの2種類がある。

- Private Peering(仮想ネットワーク内のIaaS、PaaSサービス)

- Microsoft Peering(Microsoft365、Azure Paasサービス)

導入の流れ

以下、L2接続における導入の流れを記載します。(L3接続の場合、5-7の手順は不要です)

ExpressRoute導入の流れ

- ExpressRoute導入に向けた情報収集

- ユーザー/接続プロバイダー拠点間を接続する

- ExpressRoute Circuitの作成

- サービスキーを接続プロバイダーへ連絡する

- ExpressRoute Circuitとの接続に必要な各種設定作業を行う

- オンプレミス設置BGPルーターの設定などを行う

- Private Peeringの構成を行う

- ER CircuitとER Gatewayを接続する

- ExpressRoute接続を確認する

ExpressRoute導入に向けた情報収集

ExpressRoute導入に向けて、まずは以下のような情報収集を行います。

- 契約する接続プロバイダーの検討

- ExpressRouteを介して利用したいAzureサービスの整理

- ピアリングの種類

- ExpressRouteの本数、場所(ロケーション)、SKUやオプションの選択

- オンプレミス側のネットワーク構成の確認

- Azure側のネットワーク構成の検討

- FastPath:ExpressRouteのオプション機能の1つ。通常はER Gatewayを通過するが、FastPathを有効にすると、ER Gatewayはバイパス(スキップ)され、直接AzureのVNetへ送信されるため、パフォーマンス向上が期待できる。

- Microsoft365はインターネット経由で安全かつ確実にアクセスできるように作られているため、Microsoft365への接続に関してはインターネット経由での接続が推奨されている。

高可用性(ExpressRoute)

ER Gatewayはアクティブ/アクティブで構成され、Microsoftが提供するエッジルーター(MSEE)と接続プロバイダーが提供するエッジルータ(パートナーエッジ)間も標準で2つの回線で構成されている。

Azure to Azure

VNet内の異なるサブネットにある仮想マシン間は、既定で通信可能となっています。通信できる状態が好ましくない(通信不可にしたい)場合、以下のいずれかの方法を選択する必要があります。

- NSGやAzure Firewallを利用してアクセス制御する

- 異なるVNetに仮想マシンを配置する

異なるVNet間を接続する方法

- VNetピアリング

最もシンプルでパフォーマンスが高い構成となります。

- VPN

- ExpressRoute

- パブリックIP(インターネット経由)

- Private Link

Azure to インターネット

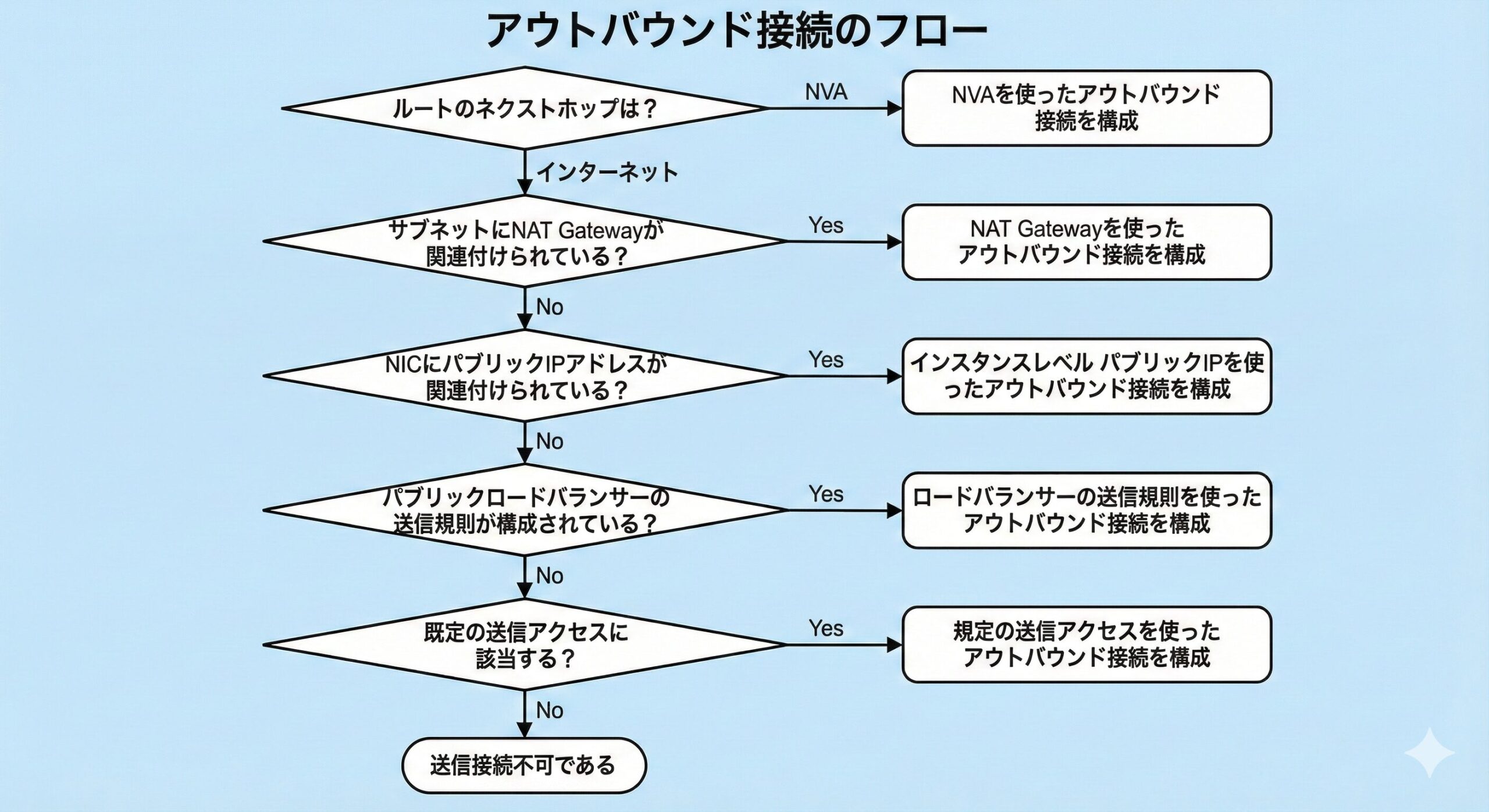

アウトバウンド接続構成の判断フローチャートは以下となります。

ネットワーク仮想アプライアンス(NVA)とは?

ファイアウォールやルーター、ロードバランサーなどのネットワーク機能を持つ仮想マシンのことを指します。

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/19ae8be4.e750202b.19ae8be5.ab17822b/?me_id=1213310&item_id=21313934&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fbook%2Fcabinet%2F0103%2F9784295020103_1_3.jpg%3F_ex%3D300x300&s=300x300&t=picttext)

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/19ae8be4.e750202b.19ae8be5.ab17822b/?me_id=1213310&item_id=21575547&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fbook%2Fcabinet%2F9031%2F9784297149031_1_37.jpg%3F_ex%3D240x240&s=240x240&t=picttext)